Security Control Validation

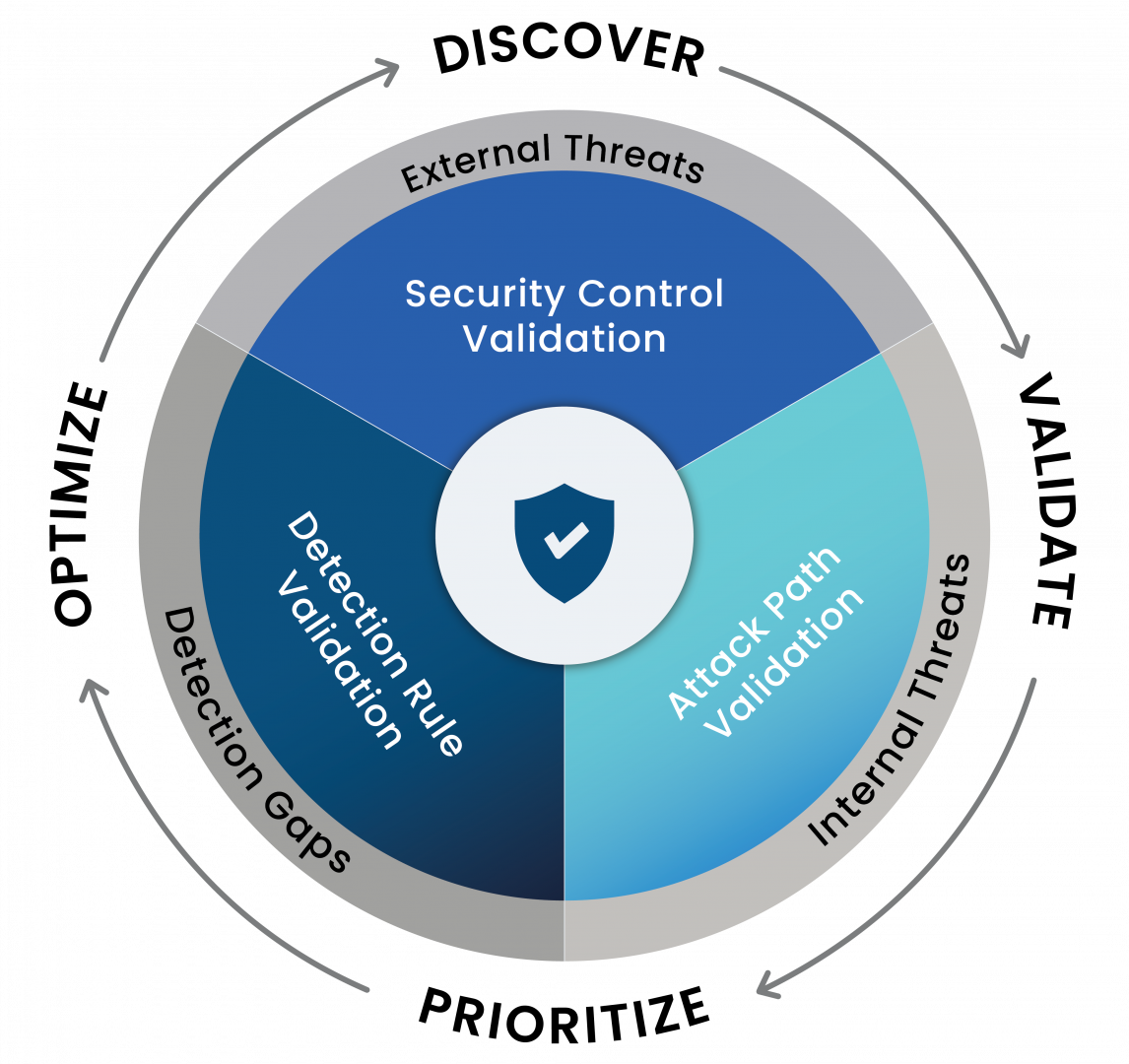

āļāļēāļĢāļāļĢāļ§āļāļŠāļāļāđāļĨāļ°āļĒāļ·āļāļĒāļąāļāļāļĢāļ°āļŠāļīāļāļāļīāļ āļēāļāļāļāļāļĢāļ°āļāļāļāļ§āļāļāļļāļĄāļāļ§āļēāļĄāļāļĨāļāļāļ āļąāļĒāđāļāļāļāļāđāļāļĢ āļāđāļ§āļĒāļ§āļīāļāļĩāļāļēāļĢāļāļģāļĨāļāļāļāļēāļĢāđāļāļĄāļāļĩāđāļĨāļ°āļāļāļŠāļāļāđāļāļĢāļ·āđāļāļāļĄāļ·āļāļĢāļąāļāļĐāļēāļāļ§āļēāļĄāļāļĨāļāļāļ āļąāļĒāļāļĒāđāļēāļāļāđāļāđāļāļ·āđāļāļ āđāļāļ·āđāļāļĨāļāļāđāļāļāļ§āđāļēāļāđāļĨāļ°āđāļāļīāđāļĄāļāļ§āļēāļĄāļĄāļąāđāļāđāļāđāļāļĢāļ°āļāļāļāđāļāļāļāļąāļāļ āļąāļĒāđāļāđāļāļāļĢāđāļāļāļāļāļāļāđāļāļĢ

Platform āļāļĩāđāđāļāđāļāđāļāļĢāļ·āđāļāļāļĄāļ·āļāļāļāļŠāļāļāļāļĢāļ°āļŠāļīāļāļāļīāļ āļēāļāļāļāļāļĢāļ°āļāļāļĢāļąāļāļĐāļēāļāļ§āļēāļĄāļāļĨāļāļāļ āļąāļĒāđāļāđāļāļāļĢāđāļāļāļāļāļāļāđāļāļĢāļāļāļāļāđāļēāļ āđāļāļĒāļāļ°āļāļģāļāļēāļĢāļāļģāļĨāļāļāļāļēāļĢāđāļāļĄāļāļĩ (Breach & Attack Simulation) āđāļāļ·āđāļāļāļāļŠāļāļ Infiltration āļāļāļāļĢāļ°āļāļ Network, Email, Web Application āļĢāļ§āļĄāļāļąāđāļ Exfiltration āļāļāļ Endpoint āđāļĨāļ° Data āļāļķāđāļāļŠāļēāļĄāļēāļĢāļāļāļģāļāļēāļāđāļāđāļāļąāđāļ on cloud āđāļĨāļ° on premise

āđāļāļ·āđāļāļāļāļēāļāđāļāđāļāđāļĨāļ°āļāļĩ āļāļāļāđāļāļĢāļĄāļĩāļāļēāļĢāļĨāļāļāļļāļāļāļ·āđāļāļāļļāļāļāļĢāļāđāđāļĨāļ° platform āļāđāļēāļāđ āļĄāļēāđāļāđāđāļāļĢāļ°āļāļāļĢāļąāļāļĐāļēāļāļ§āļēāļĄāļāļĨāļāļāļ āļąāļĒāđāļāđāļāļāļĢāđāđāļāđāļāļāļģāļāļ§āļāļĄāļēāļ āđāļāđāđāļĢāļēāļāļ°āļāļĢāļēāļāđāļāđāļāļĒāđāļēāļāđāļĢāļ§āđāļēāļāļļāļāļāļĢāļāđāđāļĨāļ° platform āļāđāļēāļāđ āđāļŦāļĨāđāļēāļāļąāđāļ āļĄāļĩāļāļĢāļ°āļŠāļīāļāļāļīāļ āļēāļāđāļāļāļēāļĢāļāđāļāļāļāļąāļāđāļāļĩāļĒāļāđāļ āđāļĨāļ°āļāļ§āļĢāļāļĩāđāļāļ°āđāļāđāđāļāļāļĢāļāļāļļāļāđāļŦāļāđāļāļ·āđāļāđāļĄāđāđāļŦāđāđāļāļīāļāļāđāļāļāđāļŦāļ§āđāđāļāļāļēāļĢāđāļāļĄāļāļĩāļāļēāļāļ āļąāļĒāļāļļāļāļāļēāļĄāļāđāļēāļāđ āļāļąāļāļāļąāđāļāļāļķāļāļāļģāđāļāđāļāļāđāļāļāļĄāļĩāđāļāļĢāļ·āđāļāļāļĄāļ·āļāļĄāļēāļāđāļ§āļĒāļāļāļŠāļāļāļāļĢāļ°āļŠāļīāļāļāļīāļ āļēāļāļāļāļāļĢāļ°āļāļāļĢāļąāļāļĐāļēāļāļ§āļēāļĄāļāļĨāļāļāļ āļąāļĒāđāļāđāļāļāļĢāđāļāļĩāđāđāļāđāļāļĒāļđāđ āļāļāļāļāļēāļāļāļĩāđ platform āļāļāļ Picus Security āļĒāļąāļāļāđāļ§āļĒāđāļŦāđāļāļāļāđāļāļĢāļŠāļēāļĄāļēāļĢāļāļ§āļēāļāđāļāļāļāļēāļĢāļĨāļāļāļļāļāđāļāđāđāļāļāļāļēāļāļ āđāļāļĒāļŠāļēāļĄāļēāļĢāļāļāļąāļāļĨāļģāļāļąāļāļāļ§āļēāļĄāļŠāļģāļāļąāļ (priority) āļ§āđāļēāļĄāļĩāļŠāđāļ§āļāđāļāļāđāļēāļāļāļĩāđāļāļ§āļĢāļāļ°āļāđāļāļāļāļģāļāđāļāļāļŦāļĢāļ·āļāļŦāļĨāļąāļ

Key features

â An extensive library of 4,000+ threats consisting of 20,000+ actions, updated daily

â Simulates attacks instantly or per a predefined schedule

â Individually customizable threats and attack scenarios

â Validates network security, SIEM & EDR tools

â Over 70K+ prevention signatures and detection rules

â Maps results to MITRE ATT&CK

â Executive dashboards and reports

â Cloud-native SaaS Platform

â Supports Windows

Improves Your Security Posture

Tests security controls continuously (24*7)

āļāļāļŠāļāļāļāļĢāļ°āļŠāļīāļāļāļīāļ āļēāļāļāļāļāļĢāļ°āļāļāļĢāļąāļāļĐāļēāļāļ§āļēāļĄāļāļĨāļāļāļ āļąāļĒāđāļāđāļāļāļĢāđāđāļāļĒāļāļĢāļ°āđāļĄāļīāļāļāļĢāļ°āļŠāļīāļāļāļīāļ āļēāļāļāļāļāđāļāļĢāļ·āđāļāļāļĄāļ·āļāļĢāļąāļāļĐāļēāļāļ§āļēāļĄāļāļĨāļāļāļ āļąāļĒāļāđāļēāļāļāļēāļĢāļāļģāļĨāļāļāļŠāļāļēāļāļāļēāļĢāļāđāļāļĒāđāļēāļāļāđāļāđāļāļ·āđāļāļ

Validates preparedness against the latest threats

āļāļąāļāđāļāļāļāđāļāļĄāļđāļĨāļ āļąāļĒāļāļļāļāļāļēāļĄāļāļļāļāļ§āļąāļāđāļāļĒāļāļđāđāđāļāļĩāđāļĒāļ§āļāļēāļāļāđāļēāļāļāļ§āļēāļĄāļāļĨāļāļāļ āļąāļĒāđāļāļīāļāļĢāļļāļ āļāļāļŠāļāļāļāļēāļĢāļāđāļāļāļāļąāļāļāļāļāļāđāļ§āļĒāđāļāļāļāļīāļāļāļēāļĢāđāļāļĄāļāļĩāļāļĩāđāļĄāļĩāļāļĒāļđāđāđāļĨāļ°āđāļāļāļāļīāļāļāļēāļĢāđāļāļĄāļāļĩāļāļĩāđāđāļāļīāļāļāļķāđāļāđāļŦāļĄāđ

Optimizes prevention and detection capabilities

āđāļāļīāđāļĄāļāļĢāļ°āļŠāļīāļāļāļīāļ āļēāļāļāļ§āļēāļĄāļŠāļēāļĄāļēāļĢāļāđāļāļāļēāļĢāļāđāļāļāļāļąāļ āļāļēāļĢāļāļĢāļ§āļāļāļąāļāđāļĨāļ°āļāļāļāļēāļĢāļāļĢāļ§āļāļāļąāļāļāļĩāđāļāđāļēāļĒāļāđāļāļāļēāļĢāļāļģāđāļāđāļāđ

Operationalizes MITRE ATT&CK

āļāļąāļāļāļģāđāļāļāļāļēāļĢāļāļĢāļ°āđāļĄāļīāļāļāļĨāđāļāļĒāļąāļ MITRE ATT&CK Framework āļāđāļ§āļĒāđāļŦāđāļĄāļāļāđāļŦāđāļāļāļēāļĢāļāļĢāļāļāļāļĨāļļāļĄāļ āļąāļĒāļāļļāļāļāļēāļĄāđāļĨāļ°āļāļģāļŦāļāļāļĨāļģāļāļąāļāļāļ§āļēāļĄāļŠāļģāļāļąāļāļāļāļāļāļēāļĢāļĨāļāļāđāļāļāđāļŦāļ§āđ

Evidences the value of investments

āļāđāļāļĄāļđāļĨāđāļāļīāļāļāļąāļ§āđāļĨāļāđāļāļāđāļĢāļĩāļĒāļĨāđāļāļĄāđ āļĢāļ§āļĄāļāļķāļāļāļ°āđāļāļāļāļ§āļēāļĄāļāļĨāļāļāļ āļąāļĒāđāļāļĒāļĢāļ§āļĄāļāļāļāļāļāļāđāļāļĢ āļāđāļ§āļĒāđāļŦāđāļāļļāļāļ§āļąāļāļāļĢāļ°āļŠāļīāļāļāļīāļ āļēāļāļāļēāļĢāļāđāļāļāļāļąāļāļāļ§āļēāļĄāļāļĨāļāļāļ āļąāļĒāđāļāđāļāļĒāđāļēāļāļāļąāļāđāļāļâââââââ

Improves SOC efficiency and effectiveness

āļĨāļāļāļ§āļēāļĄāđāļŦāļāļ·āđāļāļĒāļĨāđāļēāđāļĨāļ°āļāđāļ§āļĒāđāļŦāđāļāļĩāļĄ SOC āļāļģāļāļēāļāļĢāđāļ§āļĄāļāļąāļāđāļāđāļāļĒāđāļēāļāļĄāļĩāļāļĢāļ°āļŠāļīāļāļāļīāļ āļēāļāļĄāļēāļāļāļķāđāļâââââââ

āļāļēāļāļāļĢāļīāļĐāļąāļŊ āđāļāđāļāļąāļāđāļāļĢāļĩāļĒāļĄ Red Report 2024 āļāļķāđāļāđāļāđāļāļĢāļēāļĒāļāļēāļāđāļāļēāļ°āļĨāļķāļāļāđāļāļĄāļđāļĨāļŠāļ āļēāļāđāļ§āļāļĨāđāļāļĄāļāļāļāļ āļąāļĒāļāļļāļāļāļēāļĄāļāļēāļāđāļāđāļāļāļĢāđāļāļĩāđāļāļģāļĨāļąāļāļāļąāļāļāļēāļāļĒāļđāđ āđāļāļĒāļĄāļĩāļāļēāļĢāļ§āļīāđāļāļĢāļēāļ°āļŦāđāļāļąāļ§āļāļĒāđāļēāļāļĄāļąāļĨāđāļ§āļĢāđāļĄāļēāļāļāļ§āđāļē 600,000 āļāļąāļ§āļāļĒāđāļēāļāđāļāļ·āđāļāļĢāļ°āļāļļāļāļĨāļĒāļļāļāļāđāļāļĩāđāļāđāļāđāļŦāđāđāļāļīāļāļāļ§āļēāļĄāđāļŠāļĩāđāļĒāļāļŠāļđāļāļŠāļļāļāļāđāļāļāļāļāđāļāļĢ āđāļāļĢāļēāļĒāļāļēāļāļāļĢāļ°āļāļāļāļāđāļ§āļĒāļŠāđāļ§āļāļāđāļēāļāđ āļāļĩāđāļŠāļģāļāļąāļ āļāļąāļāļāļĩāđ

- āļāļēāļĢāļ§āļīāđāļāļĢāļēāļ°āļŦāđāđāļāļāļāļīāļ 10 āļāļąāļāļāļąāļāđāļĢāļāļāļāļ MITER ATT&CK

- āļāđāļāļĄāļđāļĨāđāļāļīāļāļĨāļķāļāļ§āđāļēāļāļĪāļāļīāļāļĢāļĢāļĄāļāļāļāļāđāļēāļĒāļāļĢāļāļāđāļēāļĄāđāļāļĨāļĩāđāļĒāļāđāļāļĨāļāđāļāļāļĒāđāļēāļāđāļĢāđāļāļāļĩāļāļĩāđāļāđāļēāļāļĄāļē

- āļāļģāđāļāļ°āļāļģāļāļĩāđāđāļāđāļāļāļĢāļ°āđāļĒāļāļāđāļŠāļģāļŦāļĢāļąāļāļāļēāļĢāđāļŠāļĢāļīāļĄāļŠāļĢāđāļēāļāļāļēāļĢāļāđāļāļāļāļąāļāļāļ§āļēāļĄāļāļĨāļāļāļ āļąāļĒāļāļēāļāđāļāđāļāļāļĢāđāļāļāļāļāļļāļ

āļāļĢāļāļāļāđāļāļĄāļđāļĨāđāļāļ·āđāļāļāļēāļ§āđāļāđāļŦāļĨāļ Report āđāļāđāļāļĩāđāļāļĩāđ

Contact our expert

By submitting, I agree to the processing and international transfer of my personal data by DataOne Asia as described in the Private Policy.